内网有环路,存在广播风暴其实不是一种网络攻击,而是网络拓扑存在冗余链路或者交换机配置不合理而产生的一种现象。可以使用Spanning-Tree(生成树)技术或者storm-control、华三的loopback-detection等feature来防止

内网的网络攻击有很多种,我这里举几个常见的

1.arp

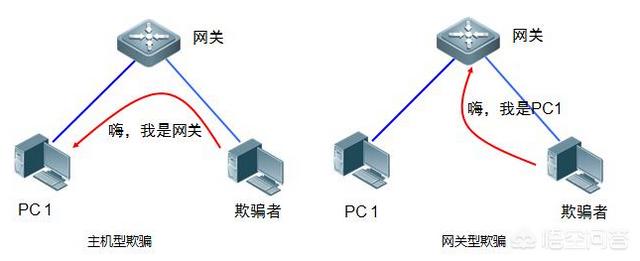

欺骗(中间人攻击)

内网存在第三者(中间人)模拟PC的网关来转发数据,原理如下:

首先PC1要出internet要把数据包发给网关就要发一个ARP的request,正常情况下是网关会回一个正常的ARP reply给PC1的。而ARP的欺骗在同一局域网内欺骗者发一个ARP reply给PC1 说自己才是网关,同时ARP的欺骗者也模拟自己是PC1发送ARP request给网关。所以欺骗者充当一个中间人的角色,这样PC1发送所有的数据包都会被欺骗者所监听到。

实例说明:

我用一台家用的无线路由器和两台PC来模拟。

无线路由器:

IP是192.168.3.1

MAC是78:6A:89:3B:1A:F1

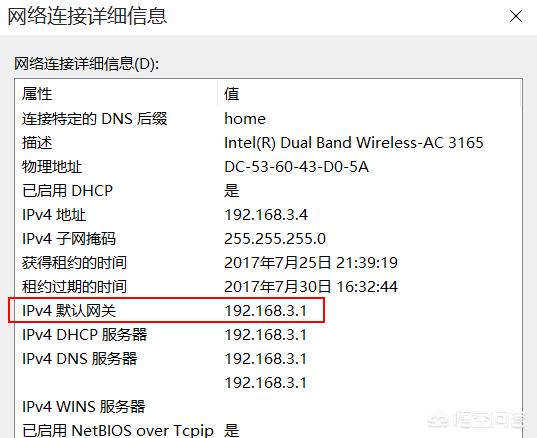

PC1:

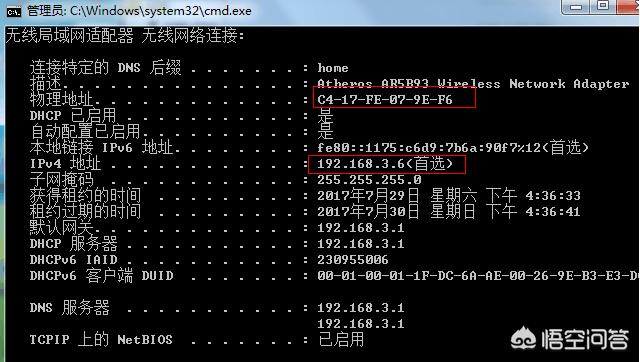

欺骗者电脑:

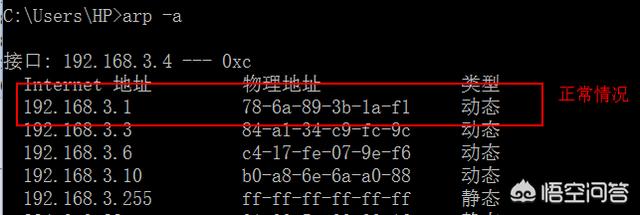

PC1正常的情况网关的ARP应该是

192.168.3.1 ---- 78:6A:89:3B:1A:F1 这样一个映射才对

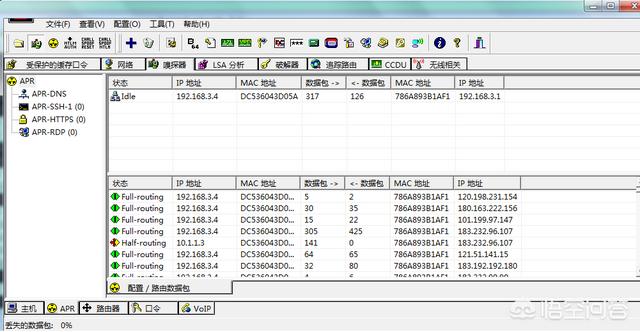

攻击者使用软件实施欺骗:

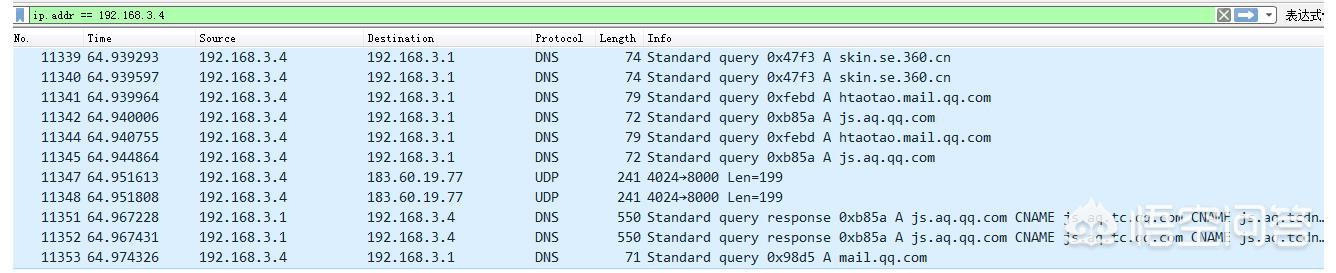

在攻击者PC上开启抓包可以看到192.168.3.4这台电脑下在使用QQ邮箱

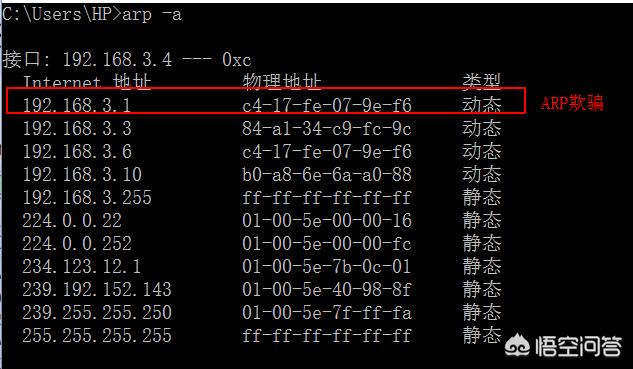

实施欺骗后:

ARP欺骗的防范:

1.静态绑定ARP

如:

2.交换机上开启DHCP snooping 结合DAI

step1:配置DHCP服务器ip dhcp pool VLAN10 network 192.168.1.0 255.255.255.0 default-router 192.168.1.254interface vlan 10 ip add 192.168.1.254 255.255.255.0 //自身为服务器,所以必配step2:启用DHCP Snooping功能ip dhcp snoopingip dhcp snoop vlan 10int fa0/11 //客户端口 ip dhcp snooping limit rate 10 //限制客户每秒发送的DHCP包为10 个step3:配置DAI ip arp inspection vlan 10如果交换机启用了DAI,它会维护一个DAI的数据表,里面记录着每台终端设备的MAC+IP+端口号的信息

即假如DAI的数据表记录着Host1的mac是a.a.a.a 10.1.1.1 fa0/1的信息如果交换机fa0/1收到一个ARP的信息说 是 b.b.b.b 10.1.1.3的话就会把这个arp包丢弃3.使用802.1x准入认证

2.mac泛洪攻击

原理:

交换机mac表的空间有限,当mac表存满了mac地址的时候会报错,并且进入非正常状态,在这个状态交换机工作的时候会把接受的信息用广播的形式发出去。这样黑客就可以监听到用户的数据流量。

攻击者可以使用 kali系统自带的macof来实现攻击

防御手段:限制交换机接口学习MAC地址的数量

在交换机上启用port-security的功能

interface GigabitEthernet1/0/1

switchport port-security maximum 2

switchport port-security

3.DHCP 欺骗攻击

攻击者会模拟成DHCP服务器分配虚假的IP地址给用户,非法的DHCP服务器上写一些虚假的DNS映射,用户访问Internet时就会跳到攻击者预先设置好的虚假的网页上

防御手段:在交换机上开启dhcp snooping功能

ip dhcp snoopingip dhcp snoop vlan 10