0x00:写在前面下载靶场以后,找到目标nmap等等工具进行探测存活主机即可,不多赘述

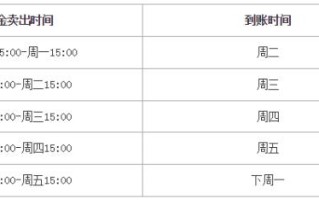

0x01:信息收集直接nmap扫一下目标ip端口

扫出来3个端口

8080:服务

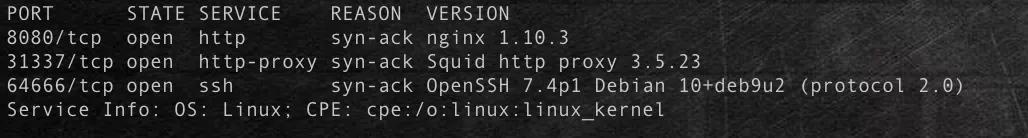

访问一下8080端口

显示403 forbidden ,nginx的站

之前搭建过Squid服务,其可以作为来绕过部分内网中的不安全因素,并可以在外网中掩盖身份,从而达到安全访问互联网的目的

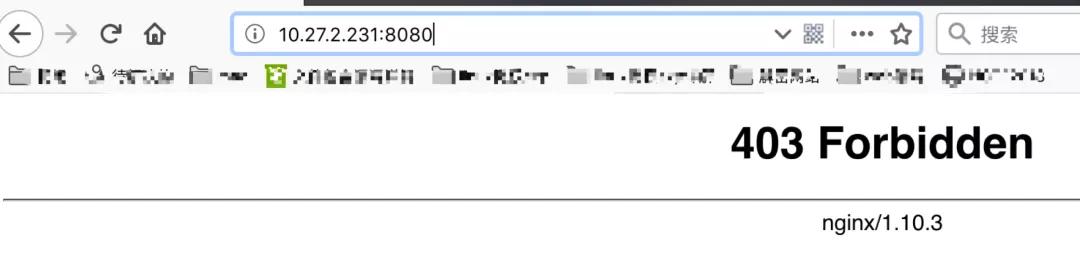

然后google一下,发现,可以通过proxy(代理)来进行访问127.0.0.1:8080(因为服务器的web端口是8080),可能是服务器做了限制,只能访问127.0.0.1或者localhost的web

反向代理:通过代理服务器来访问,这里的代理服务器是31337端口,所以我们先来用curl来试一下

curl 127.0.0.1:8080 -x 10.27.2.231:31337

发现是有东西的,那就成功啦

我们用dirb来跑一下目录

dirb 代理设置)

挂上代理以后开始暴

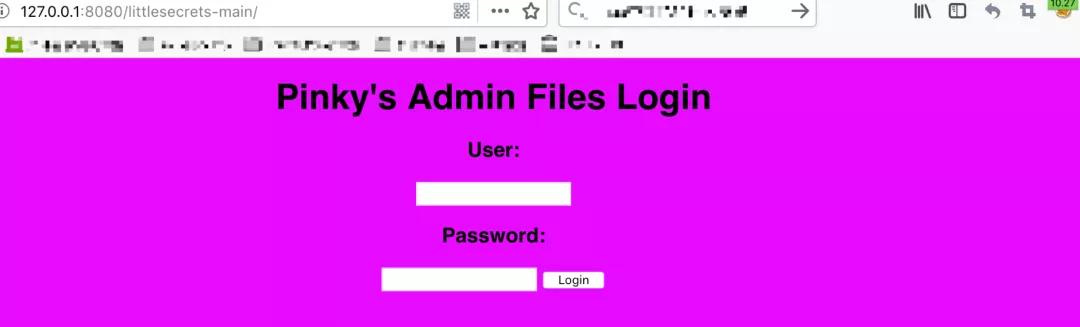

/这是个登录页面

肯定有注入啦!!!

通过尝试sqlmap如下参数可以爆出目标数据库信息

sqlmap yyds,这次打了个市的hvv比赛,sqlmap --os-shell拿下几万分sqlserver的站,直接把一个目标资产打穿了

命令1:sqlmap --proxy=

命令2:sqlmap -u "

—level3就可以爆http字段

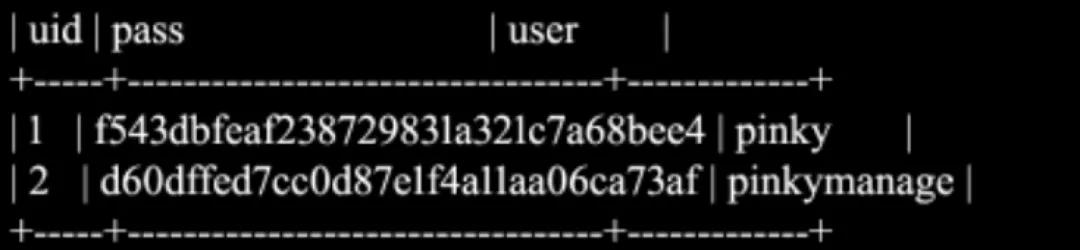

爆出来以后

web页面的登录不行,但是我们还有ssh

ssh登录成功

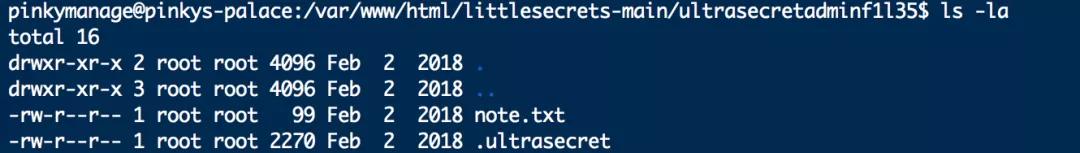

在这个目录下

打开.ul...

然后base64解码

base64 -d .ultra… ~/basexbw

chmod 600 basexbw

ssh pinky@localhost -i(秘钥)~/basexbw -p端口

即可getflag

0x02:总结渗透的本质就是信息收集加上知识点的串联